作者:meili_ml_333_655 | 来源:互联网 | 2023-06-07 15:06

这篇文章,我将集中回答以下这四个问题:

- 网络拓扑图的定义

- 网络拓扑图的分类

- 网络拓扑图的设计规范

- 网络拓扑图的绘制步骤

一、网络拓扑图的定义

在认识网络拓扑图前,我们先来了解下网络拓扑结构。

所谓网络拓扑结构,是指用传输媒体互连各种设备的物理布局,就是用什么方式把网络中的计算机等设备连接起来。

而网络拓扑图,就是指将这种网络连接结构呈现出来的图形。

二、网络拓扑图的分类

网络拓扑图的常见结构有星型结构、环形结构、总线结构、网状结构、树型结构、混合结构等。

这是最古老的一种连接方式:网络有中央节点,其他节点(工作站、服务器)都与中央节点直接相连,这种结构以中央节点为中心,因此又称为集中式网络。

区别于星型结构对中心系统的依赖。

环形结构中的传输媒体从一个端用户到另一个端用户,直到将所有的端用户连成环型。数据在环路中沿着一个方向在各个节点间传输,信息从一个节点传到另一个节点。

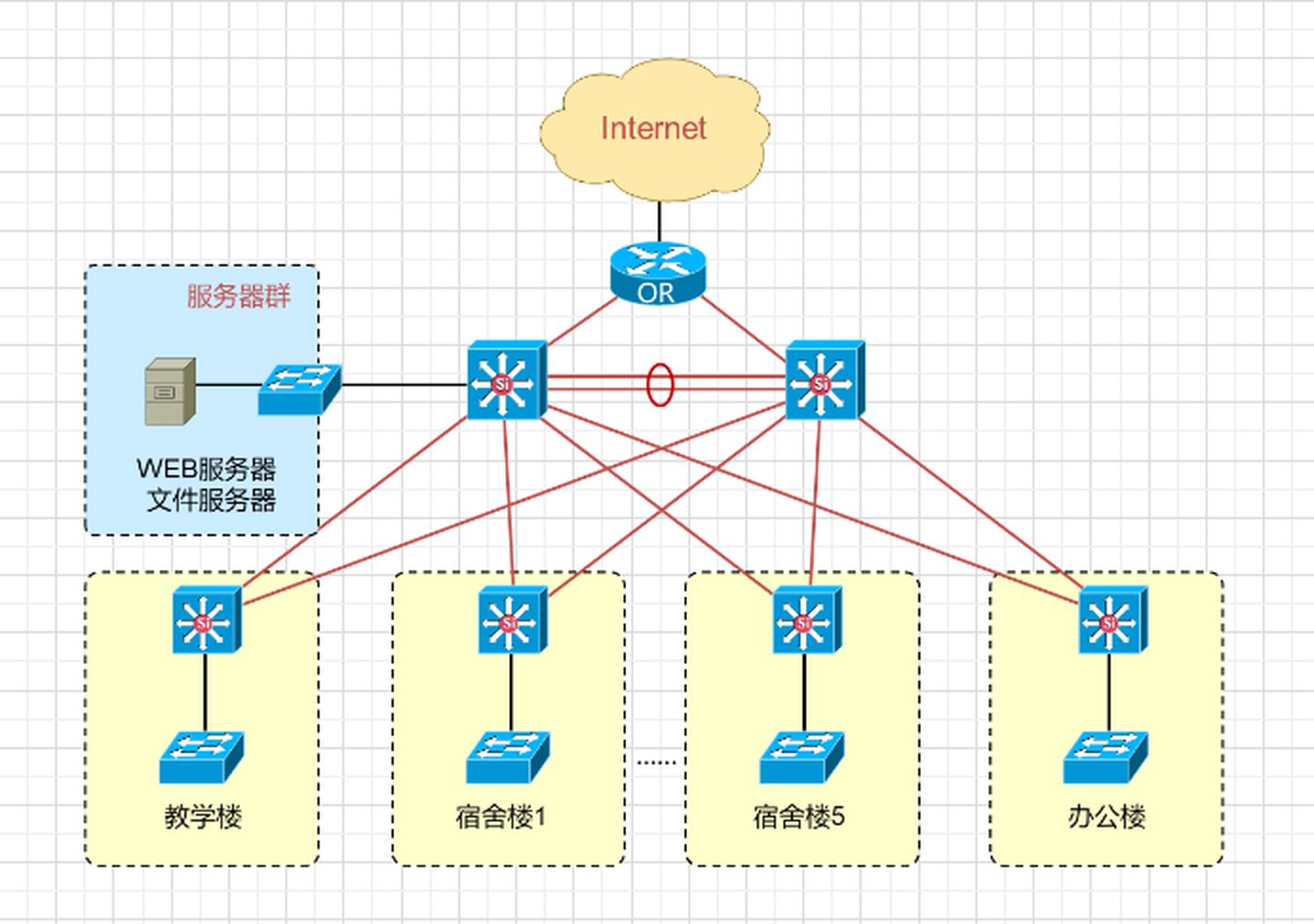

在实际建造一个大型网络时,往往是采用多级星形网络,将多级星形网络按层次方式排列即形成树形网络。

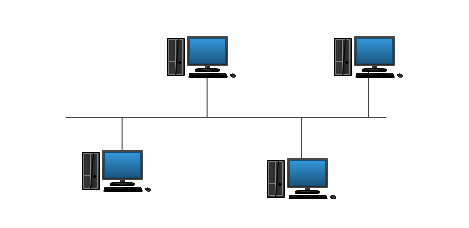

总线结构是使用同一媒体或电缆连接所有端用户的一种方式,也就是说,连接端用户的物理媒体由所有设备共享,各工作站地位平等,无中心节点控制。

主要指各节点通过传输线互联连接起来,并且每一个节点至少与其他两个节点相连。网状拓扑结构具有较高的可靠性,但其结构复杂,实现起来费用较高,不易管理和维护,不常用于局域网。有时也称为分布式结构。

混合结构是由星型结构或环型结构和总线型结构结合在一起的网络结构,这样的拓扑结构更能满足较大网络的拓展,解决星型网络在传输距离上的局限,而同时又解决了总线型网络在连接用户数量上的限制。

三、网络拓扑图的设计规范

想要画好网络拓扑图,基础的设计规范是必须掌握的。

以上几类拓扑结构的绘制,基本都要遵循以下基本规则:

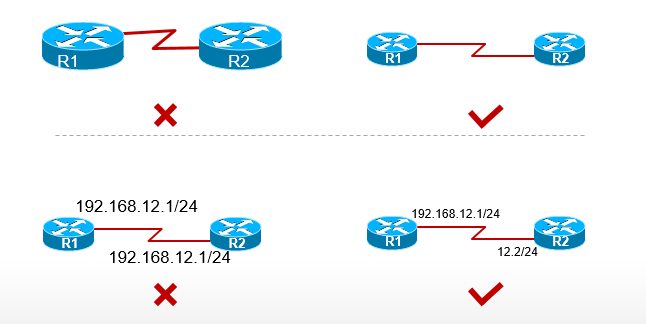

1)网络图中不能出现循环路线,否则将使组成回路的工序永远不能结束;

2)进入一个节点的箭线可以有多条,但相邻两个结点之间只能有一条箭线;

3)在网络拓扑图中,除网络结点、终点外,其他各结点的前后都有箭线连接,即图中不能有缺口,使自网络始点起经由任何箭线都可以到达网络终点;

4)箭线的首尾必须有事件,不允许从一条箭线的中间引出另一条箭线;

5)各个网络设备之间通线线路的箭线要按照实际网络环境标出。

6)图标大小、标示位置要合理(如下图所示)

图标、标示规范

四、网络拓扑图的具体绘制流程

掌握网络拓扑图的基本规范后,我们接下来会给出拓扑图的绘制建议和绘制演示:

- 首先在纸上花个草稿,熟练之后,做到拓扑在心中

2. 通过辅助手段描绘拓扑框架,利用好线条和框架色块(可根据业务逻辑模块)

3. 放置网络设备图标

4. 标记信息元素

5. 完善外围元素

6. 完成整体绘制

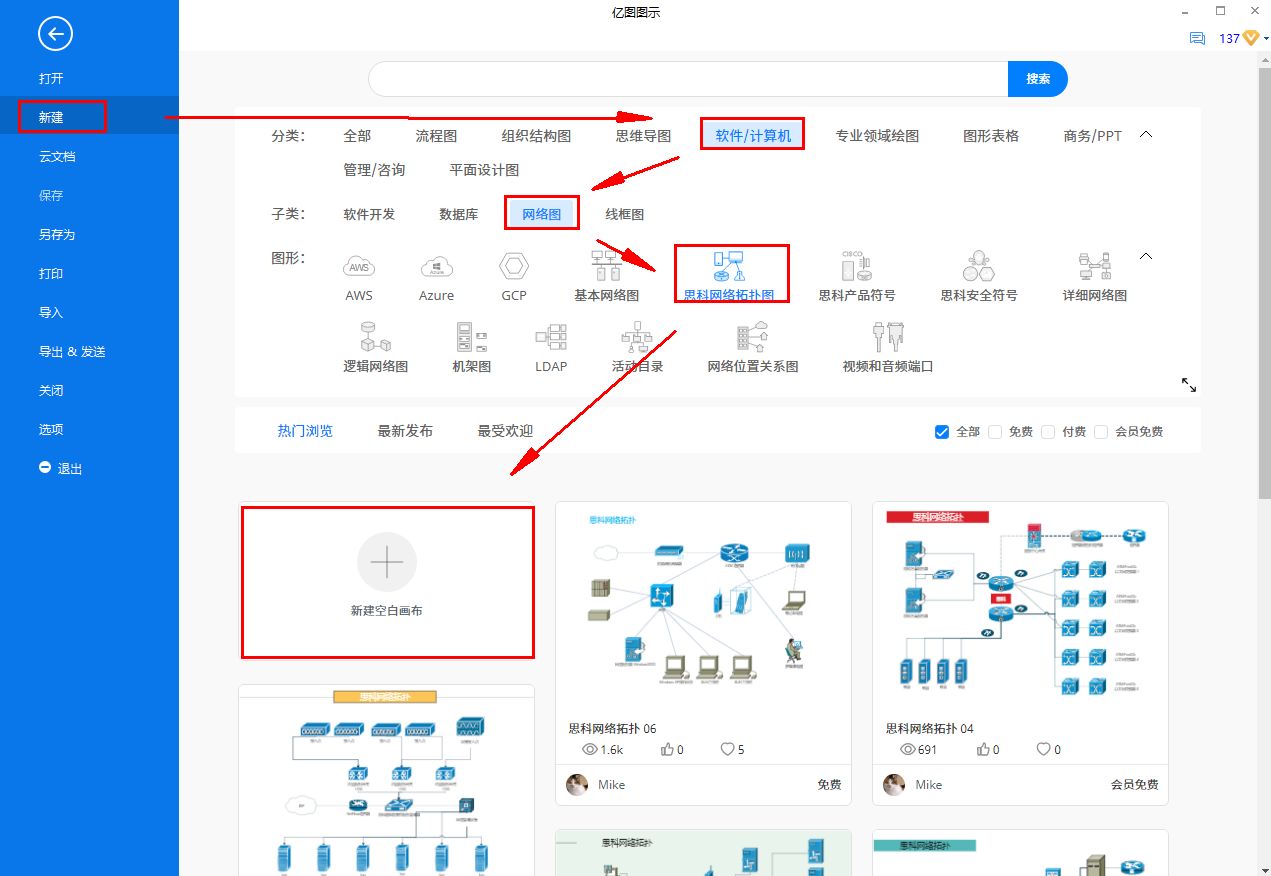

我们接下来直接演示如何绘制一幅网络拓扑图(以亿图图示绘图软件为例):

第一,打开软件,选择“新建>软件/计算机>网络图>思科网络拓扑图>新建空白画布”;

新建画布

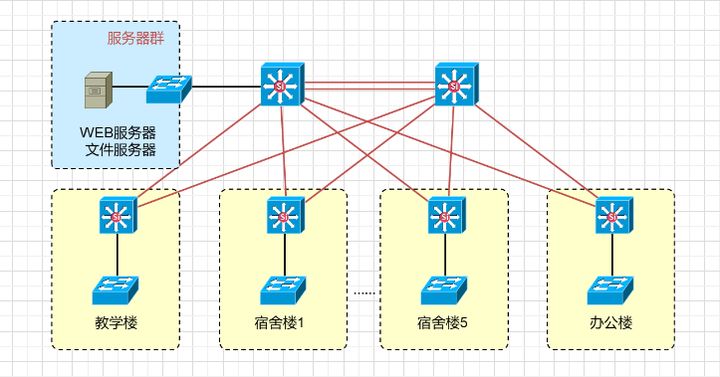

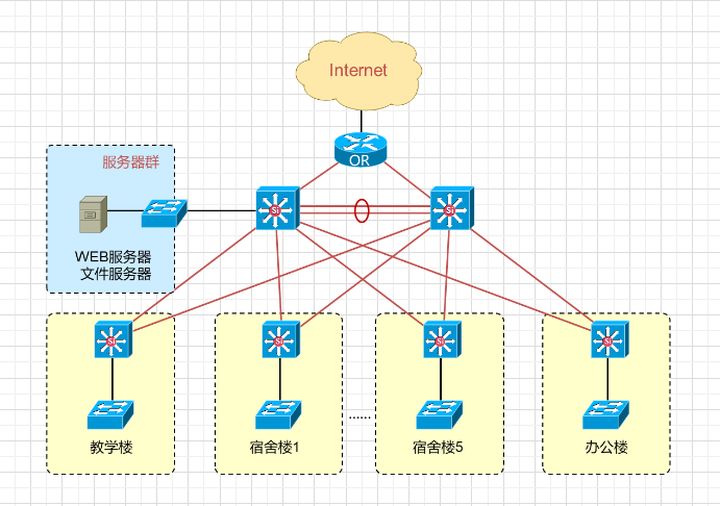

第二,通过辅助手段描绘拓扑框架,利用好线条和框架色块;

画框架

第三,从左侧的符号库栏目拖拽合适的图形到画布。亿图图示拥有丰富的图形符号库,26000+个矢量图形,大大省去了你绘制单个组件所需的时间。

比如思科网络拓扑图类型下的符号库就拥有众多图形符号,基本能满足你的绘图需求。

符号自由拖拽

第四,添加信息点元素;

第五,完善外围元素。

简单 5 步,一幅网络拓扑图就完成了。

不过,看10遍不如自己亲自试一遍▼▼▼

一键下载亿图图示>>>高效绘制网络拓扑图 edrawsoft.cn

亲自绘制肯定印象更深,对于绘制过程中出现的一些问题也能及时发现并纠正过来。

值得一提的是,亿图图示支持多端运行,同时兼容Windows、Mac、Linux,以及网页在线版。无论你是什么类型的电脑,亿图图示都可以进行很好的适配。

感兴趣的小伙伴,可以收藏体验下~