[最近整理一下在论坛发的帖子,把文章更新在博客上]

实验前准备:

1、reDuh-master.zip(我们用来穿越防火墙的×××)

2、一个只开放80端口的虚拟机windows server 2003服务器

3、还有就是我们上一篇帖子提到的安全***平台dvwa

一、服务器的配置

在上一篇帖子里,我们将DVWA-1.0.7.zip的网页全部解压到网站的根目录,打开浏览器

输入:http://localhost/dvwa/

应该会出现下面的页面,倘若出现能够访问,也就是你的第一步成功

-------------------------------

下面我们将我们的环境转移到虚拟机上

-------------------------------

1、我们这里是使用的是windows server 2003,你也可以使用xp或者之上的。

(1)第一步当然还是安装wamp[详细的请看上一篇帖子]

(2)安装完wamp之后,我们解压DVWA-1.0.7.zip到网站根目录。对于安装完wamp的,解压之后,可以在"D:\wamp\www\"(我这里是D盘安装wamp)这个目录看到,存在这个“dvwa”这个文件夹。

(3)我们打开浏览器,访问"http:/localhost/dvwa/setup.php",创建一个数据库。

#这样我们有漏洞的服务器算是配置好了,不过这还只是第一步,因为现在主机还不能访问虚拟机上的服务器!

(4)这里我们使用的virtualbox的虚拟机,在virtual box的虚拟机管理器上,找到正在运行的虚拟机,右键“设置”。然后切换到网络,在网络那里可以看到“网卡一”,连接方式选择“桥接网卡”,在“界面名称”那里选择你连接Internet的那个网卡。我这里是无线环境

配置好后,我们来测试一下!

图片演示:

找到正在运行的虚拟机

右键“设置”

设置网络连接

在命令行输入ipconfig,可以看到主机的ip地址时“192.168.1.121”。

我们的虚拟机ip地址时“192.168.1.119”

这是我们在虚拟机里面,测试连通性

执行命令“ping 192.168.1.121”,可以看到数据传输是正常的。(前提是你的防火墙得允许ping通过(也就是主机),最简单得方法是把你的防火墙禁用了)。

(5)下面我们开始进行服务器配置,先打开我们的wamp,运行正常时wamp的图标应该是绿色的。我们单击一下wamp,在弹出的菜单中选择“Apache”----"http.conf",这是弹出http.conf文件的配置。我们执行快捷键“ctrl+f”.

先是搜索“Directory”关键词,当我们看到我们网站的根目录的时候(也就是dvwa的解压目录),我这是“D:/wamp/www”,位置大概是205行左右!

往下面几行,我们可以看到这样的字符串“Deny from all”,同时下面还有一个标签“”。

修改:这时候我们在“Deny from all”这一句前面加上“#”,然后在它下一行添加上“Allow from all”这一句。修改之后我们要重启所有服务,单击一下wamp的图标,然后“重新启动所有服务”。如图

就这样,我们的服务器算是配置好了,但是还是不能让主机访问,因为我们的防火墙还没有建立规则。

(6)配置防火墙,在“例外”那里选择新建规则“端口”,按下图配置

(7)配置好后,我们在主机上访问一下“http://ip/dvwa”;可以看到访问成功

现在距离我们实验结束还有 2/5 了,加油!“惊喜就在前方”

(8)配置php.ini,这时我们使用的reDuh.php.因为reDuh.php起的作用是在主机内部建立端口,让***者和服务器之间的交流通过reDuh.php.所以php必须开放端口扩展,我们才能通过reDuh.php越过防火墙

--------

开启方法:在弹出的菜单中选择“PHP”----“php.ini”。之后弹出一个窗口,这个窗口里面的内容便是我们要设置的php.ini。搜索关键字“php_sockets.dll”然后将前面的“;”去掉,保存之后,再重启所有服务

--------

++++++++++++++++++++++++++++++++++++++++

工具的准备:

1、解压我们的reDuh-master.zip,到你指定的目录。解压后,打开reDuh-master文件夹,可以看到两个目录reDuhClient和reDuhServers这两个目录,其中reDuhServers包含三个文件,分别是reDuh.php、reDuh.asp、reDuh.jsp;其中reDuh.php便是这次的主角,突破防火墙只允许80端口的限制,进而访问防火墙后的3389端口

2、reDuhClient目录下有一个dist的子目录,我们打开之后可以看到有一个reDuhClient.jar文件,这就是我们要用来与服务器上reDuh.php进行连接的客户端.

+++++++++++++++++++++++++++++++++++++++

二、开始我们的***

++++++++++

工具:sfind.exe

***前的准备:端口扫描

用法:sfind -p 端口 ip地址

eg:sfind -p 80 192.168.1.119

sfind -p 3389 192.168.1.119

如图显示,我们最好扫描指定端口,这样线程少,速度快

当指定多个端口时,速度会很慢!

++++++++++

1、我们访问登录进入dvwa系统

默认账号:admin

密码: password

2、登录之后,我们在左边栏那里进行设置

降低安全等级,将安全等级从"high"调整到"low"。

3、我们针对是文件上传漏洞,点击“选择文件”,找到我们的“reDup.php”文件,上传之后。可以看到路径是“./../hackable/uploads/reDuh.php”。这是我们将原来的url路径中等个“#”去掉,再添加上红色的路径。回车之后可以看到这样的信息,说明我们的文件上传成功

获得上传文件路径

原来的url

去掉'#'再添加上上传路径

访问上传文件,返回信息

完整的路径应该为“http://192.168.1.119/dvwa/hackable/uploads/reDuh.php”.

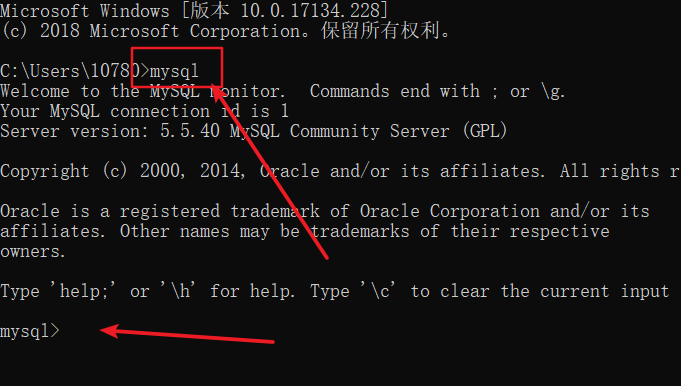

4、运行客户端,在运行客户端,我们需要先安装jdk,这样我们才能执行reDuhClinet.jar包里面的内容!

--------

关于怎样安装和配置:

下载:官方网站 百度下载中心

教程:哆啦A梦的任意门 (win7,其它请自行搜索“java环境变量配置”)

--------

(1)先切换到reDuhClient.jar包的目录,然后执行java -jar reDuhClient.jarhttp://192.168.1.119/dvwa/hackable/uploads/reDuh.php

请注意:url应该填写你上传文件后获得url

(2)可以看到,返回如下信息!表示客户端正在运行,等待连接

(3)这是我们需要连接我们自身的1010端口,这里我们使用nc来连接

nc -vv localhost 1010

(4)出现如图信息,我们输入“1234:127.0.0.1:3389”

(5)这是,我们只需要远程桌面,在地址脸面输入127.0.0.1:1234.就可以连接到服务器的3389端口,但正如我们前面扫描的结果可以知道,3389是封闭的!也就是我们突破了防火墙的的限制

(6)实验成功

Ps:实验材料:

1、reDuh-master.zip reDuh-master.zip (82.97 KB)

reDuh-master.zip (82.97 KB)

2、nc nc.exe免杀版.zip (33.4 KB)

nc.exe免杀版.zip (33.4 KB)

3、sfind sfind_jb51.rar (22.2 KB)

sfind_jb51.rar (22.2 KB)

:

reDuh的原理:Click

京公网安备 11010802041100号

京公网安备 11010802041100号