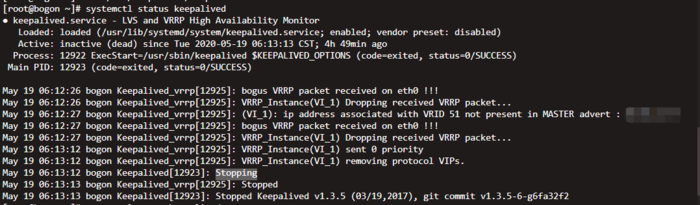

"交换型"网络环境下的嗅探器ARPSniffer

在程序窗口中,单击工具栏上的【Scan】按钮,自动扫描出局域网中的所有可进行嗅探***的主机,如图8-36所示。如果要***的主机不在列表中,那么说明此主机不能被嗅探。

ARP Sniffer是一个著名的"交换型"网络环境下的嗅探器,它可以实现"交换型"网络环境下的网络嗅探。当然,ARP Sniffer也可以运行在非"交换型"网络环境下,来嗅探各种网络信息。

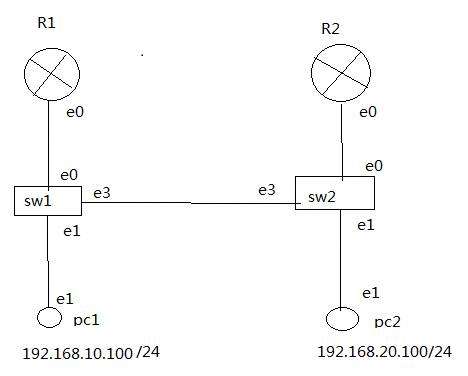

1.检测嗅探环境

运行"WinArpSpoof"程序,首先打开"OPtions"对话框,切换到"Adapter"选项卡,在此选项卡中设置用来嗅探的网卡,如图8-34所示。

切换到"Spoofing"选项卡,设置"Spoofing Types"为"<->Gateway",并选择"Act as a Router(or Gateway)while spoofing"复选框,以启动自动路由功能,如图8-35所示。

|

| (点击查看大图)图8-34 "Adapter"选项卡 |

|

| (点击查看大图)图8-35 "Spoofing"选项 |

|

| (点击查看大图)图8-36 检测***目标 |

2.实施嗅探

假设***目标主机的IP地址为"192.168.1.8",网关IP地址为"192.168.1.1"。

***者打开命令窗口,进入ARP Sniffer工具所在的目录,在命令窗口中执行命令"ARPSniffer.exe",即可查看本机网卡的数字序号,如图8-37所示。

例如,返回信息为:

- Network Adapter 0: Realtek RTL8139 Family PCI Fast Ethernet NIC

则说明序号为"0"。然后输入如下命令:

- ARPSniffer 192.168.1.1 192.168.1.9 80 c:\password.txt 0

其中参数"0"是网卡的数字序号,如果使用本机第一个网卡进行嗅探,序号就用"0"。命令运行后,显示"Begin Sniffer",表示开始嗅探192.168.1.9主机上通过80端口连接网站的各种信息,如图8-38所示。

当嗅探到所需的数据时,可以按【Ctrl+C】组合键停止嗅探,然后打开C盘下的"password.txt"文件,将看到所有通过80端口的数据,其中包括登录网站的未加密密码等。

|

| (点击查看大图)图8-37 网卡信息 |

|

| (点击查看大图)图8-38 开始嗅探 |

京公网安备 11010802041100号

京公网安备 11010802041100号