0x00 背景

对于今天高度依赖信息竞争力的企业来说,信息安全的重要性已经无需多言但是,随着信息安全市场技术创新的不断加速,新的威胁、技术和方法不断涌现,信息安全人才和专业服务相对匮乏,这些都为企业的信息安全策略制定带来了困惑。

信息安全成熟度模型能够帮助企业快速找到信息安全短板并制定有针对性的策略,加速将信息安全融入企业文化,提升企业“安全竞争力”。

0x01 CMMI V2.0 模型

为了应对不断变化的全球化商业格局的挑战,CMMI DEV V2.0将通过标杆对比帮助企业建立并提高关键能力以提高企业绩效。它是一套经过验证的全球最佳实践,旨在优化不断变化的全球环境中的业务性能,帮助组织建立解决最常见业务挑战的关键能力并设定相应基准,包括:设计和开发产品

- 提高性能

- 交付和管理服务

- 维持习惯性和持久性

- 管理业务弹性

- 规划和管理工作

- 选择和管理供应商

- 确保质量

- 管理员工

- 支持实施

CMMI V2.0 关键改进

1. 改进业务性能:业务目标直接与运营相关联,以便在时间、质量、预算、客户满意度和其他关键驱动因素方面实现可度量的性能提升。

2. 利用当前的最佳实践:CMMI V2.0 是经验证最佳实践的可信来源,将不断更新以反映新在线平台上不断变化的业务需求。

3. 构建敏捷弹性和规模:直接指导如何增强使用 Scrum 的敏捷项目的过程,并注重性能。

4. 提高基准评估的价值 新的绩效导向评估方法提高了基准评估的可靠性和一致性,同时缩短了准备时间和生命周期成本。

5. 加速采用 通过在线访问和应用指南,比以往更加容易获得 CMMI 的优势。

相关文档:链接:https://pan.baidu.com/s/1264cAjIfnYLJzCYtCz-smg 提取码:mkqf

0x02 信息安全能力成熟度模型(IS-CMM)的建构

在能力成熟度模型(CMM)的基础上提出“信息安全能力成熟度模型”(IS-CMM)这一构想,并着重探讨了IS-CMM各级中的核心

流程域KPAs的构建。IS-CMM ( 将信息安全流程实施的全部生命周期 不同于信 息安全开发中的生命周期)分为4 个相对独立的阶段:预防 (Prevention);监测(Monitoring);修正(Amendment) ;更新 (Revision) 。一个或数个机构的信息安全流程环境被定义为总体信息安全流程(TotalInformation Security Processes,简称TISP),内容包括

- 数据流程安全(电子数据安全、印刷数据安全等)

- 系统流程安全(项目、工程、流程、硬件,软件,数据等);

- 人力流程安全(安全意识、员工培训等)

- 机构流程安全 (管理、机构,文化等)

- 第一阶段为预防,包括信息安全资产评 估、安全需求细分、风险分析、安全计划与预防实施等。

- 第二阶段为监测,着眼于安全脆弱性、安全灾难、操作失误 等的监控跟踪。

- 第三是修正阶段,针对第二阶段发现的问 题进行更正,解决错误。

- 更新阶段,将涉及的部分 或整体安全流程模块进行重新界定,重整和升级。

在IS-CMM中,机构的信息安全流程成熟度从低到高有 5个能力等级:

- 第一级:无控制级 ; (Uncontrolled Level)

- 第二级:控制级 ; (Controlled Level)

- 第三级:定义级 ; (Defined Level)

- 第四级:定量级 ; (Quantified Level)

- 第五级:预防级 。

相关文档:链接:https://pan.baidu.com/s/17paabkT3faI8T34Ut5LQHw 提取码:sm66

0x03 OWASP SAMM(软件保证成熟度模型)

软件保证成熟度模型(SAMM) 是一个开放的框架,用以帮助组织制定并实施针对组织所面临来自软件安全的特定风险的策略。由SAMM提供的资源可作用于以下方面:

✦评估一个组织已有的软件安全实践;

✦建立一个迭代的权衡的软件安全保证计划;

✦证明安全保证计划带来的实质性改善;

✦定义并衡量组织中与安全相关的措施。

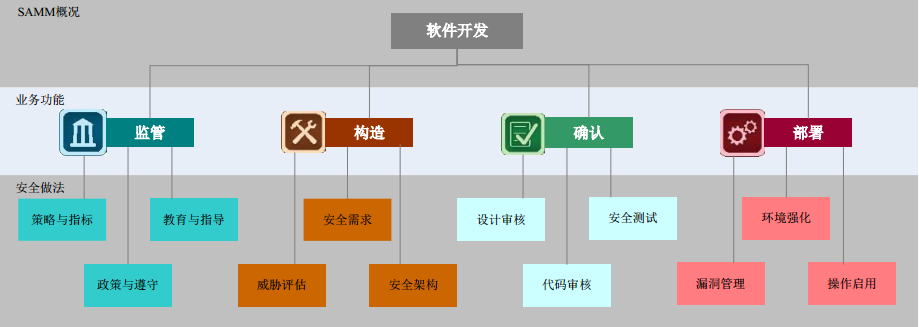

在最高等级上, SAMM设置了四种关键业务功能。 每种业务功能(在下文中列出)是一组软件开发过程中具体细节的相关措施;换句话说,任何涉及了软件开发的组织,必须在一定程度上实现每一个业务功能。

对于每一个业务功能, SAMM设置了三个安全措施。 每个安全措施(在下页中列出)是一个与安全相关的措施的领域,以为相关业务功能建立保证。 所以,从总体来说, 这十二个安全措施都是改进软件开发业务功能的独立部分。

对于每一个安全实践, SAMM设置了三个成熟度等级作为目标。 安全实践中的每个等级, 通过设置特定的活动和比先前等级更加严格的成功指标, 设定了一个更加复杂的目标。此外,每个安全实践可被独立改善, 虽然相关的措施可导致优化。

相关文档:链接:https://pan.baidu.com/s/1zwZpxT58hhE9lLjhc4RLRw 提取码:09bg

0X04 微软SDL (安全开发生命周期)

Microsoft SDL在开发过程的所有阶段都引入了安全性和隐私注意事项,从而帮助开发人员构建高度安全的软件,解决安全合规性要求并降低开发成本。Microsoft SDL中的指南,最佳实践,工具和过程是我们在内部使用以构建更安全的产品和服务的实践。自2008年首次共享以来,在新场景(例如云,物联网(IoT)和人工智能(AI))方面的不断积累的经验,我们对实践进行了更新。

相关文档:链接:https://pan.baidu.com/s/1NvbzczMSsEVbEjUooLiCJw 提取码:zyj5

0x05 数据安全能力成熟度模型

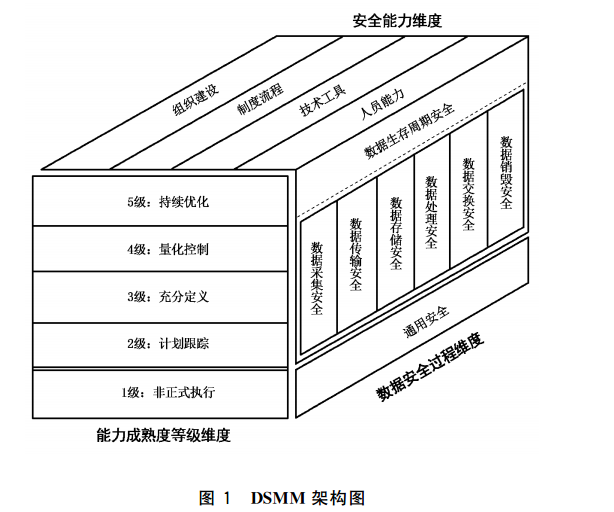

国标信息安全技术 数据安全能力成熟度模型 GB_T 37988-2019提出组织数据安全能力的成熟度模型架构,规定了数据采集安全、数据传输安全、数据存储安全、数据处理安全、数据交换安全、数据销毁安全、通用安全的成熟度等级要求。

从数据安全过程的维度,进行划分等级,主要是5个等级:1级:非正式执行;2级:计划跟踪;3级:充分定义;4级:量化控制;5级:持续优化。

由于各组织机构在业务规模、业务对数据的依赖性以及组织机构对数据安全工作定位等方向的差异,组织机构对模型的使用应“因地制宜”。

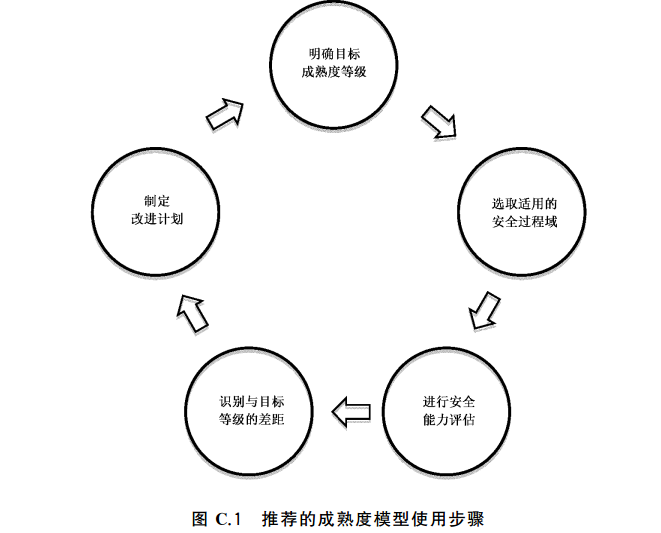

使用模型时,组织机构应首先明确其数据安全能力的目标成熟度等级。 根据对组织机构整体的数据安全能力成熟度等级的定义,见5.3,组织机构可以选择适合自己业务实际情况的数据安全能力成熟度等级目标。 本标准定义的数据安全能力成熟度等级中,3级目标适用于所有具备数据安全保障需求的组织机构作为自己的短期目标/长期目标,具备了3级的数据安全能力则意味着组织机构能够针对数据安全的各方面风险进行有效的控制。

然而,对于业务中尚未大量依赖于大数据技术的组织机构而言,数据仍然倾向于在固有的业务环节中流动,其数据安全保障的需求整体弱于强依赖于大数据技术的组织机构,因此其短期目标可先定位为2级,待达到2级的目标之后再进一步提升到3级的能力。

在确定目标成熟度等级的前提下,组织机构根据数据生存周期所覆盖的业务场景挑选适用于组织机构的数据安全 PA。 例如组织机构 A 不存在数据交换的情况,因此数据交换的 PA 就可以从评估范围中剔除掉。

最后,组织机构基于对成熟度模型内容的理解,识别数据安全能力现状并分析与目标能力等级之间的差异,在此基础上进行数据安全能力的整改提升计划。 而伴随着组织机构业务的发展变化,组织机构也需要定期复核、明确自己的目标成熟度等级,然后开始新一轮目标达成的工作。

相关文档:链接:https://pan.baidu.com/s/1FcJ0bP8e6l4MYJk7gfgCzA 提取码:lrby

0x06 构建安全成熟度模型 (BSIMM)

构建安全成熟度模型 (BSIMM) 是一种数据驱动的模型,采用一套面对面访谈技术开展 BSIMM 评估,唯一目标就是观察和报告。企业通过参与 BSIMM 的评估,不仅可以更加具体的了解自身 SSI 的执行情况,还可以从行业视角明确所处的具体位置。

BISMM 模型,是一把衡量企业在软件开发阶段构建软件安全能力的标尺。BSIMM 软件安全框架(SSF)包含四个领域 — 治理、 情报、 SSDL 触点和部署。反过来,这四个领域又包括 12 个实践模块,这 12 个实践模块中又包含 119 项 BSIMM 活动。

相关文档:链接:https://pan.baidu.com/s/1u2d5l9Co_8A3Vx875okuAg 提取码:hfb4

0x07 其他安全模型

著名安全博客KrebsonSecurity推荐了两个企业信息安全成熟度模型并进行了点评如下

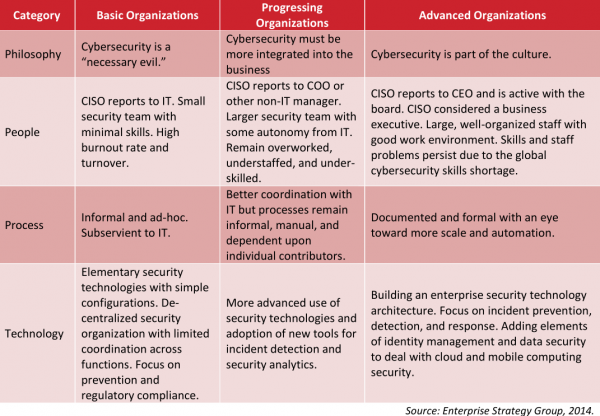

1. Enterprise Strategy Group信息安全成熟度模型

ESG将企业信息安全成熟度划分为基础、进阶和高级三大类,同时为企业首席信息安全官给出了安全规划和策略路径。值得注意的是,ESG认为数据泄露等安全事故也有着积极的意义,通常重大数据泄露事故会刺激企业的信息安全成熟度提升到下一个阶段。

2. Blue Lava的信息安全成熟度模型

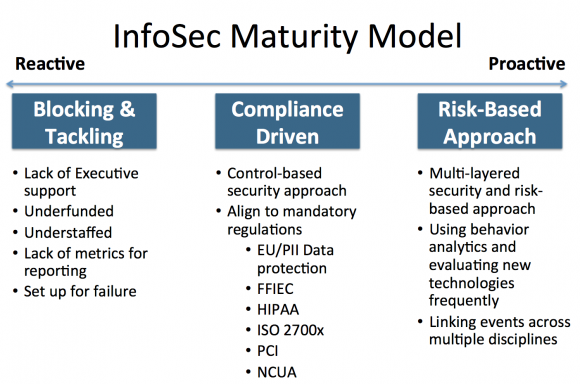

Blue lava将企业信息安全成熟度划分为“防御与处理”、“合规驱动”和“基于风险的安全方法”三大类和五个阶段:

第一阶段:信息安全流程缺乏组织,或者非结构化,个体的成功经验无法复制和重现,也无法扩展推广,主要原因是流程缺乏定义和文档。

第二阶段:信息安全进入可重现阶段,一些基本的项目管理技术成型并可重用,这基于信息安全流程已经定义、建立并文档化。

第三阶段:信息安全工作的重点是文档化、标准化和维护运营支持。

第四阶段:企业通过数据采集和分析来监控和管控自身的信息安全流程。

第五阶段:这是一个迭代阶段,企业通过对现有流程和新流程的监控和反馈来持续改进信息安全流程。

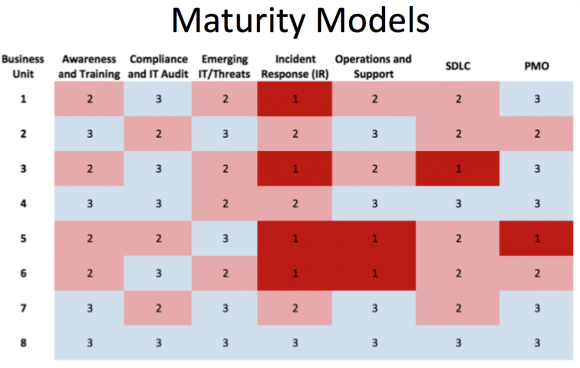

Blue Lava信息安全成熟度模型的优点是可以为所有的企业定制使用,企业可以将每个业务部门建立自己的成熟度积分体系,例如下图中的SDLC(安全开发生命周期)和PMO(项目管理部),图中红色块是企业业务部门最迫切需要提升的安全短板。

欢迎大家分享更好的思路,热切期待^^_^^ !